Ingressando CentOS/RHEL 7 no Controlador de Domínio – Samba 4/AD

Neste post irei ensinar como Ingressar o CentOS/RHEL 7 no Controlador de Domínio Windows ou Samba 4, para facilitar a sua vida e ter um ambiente controlado e sem a necessidade de criar um usuário por servidor, ficando mais tranquilo para administrar os usuários dos seus servidores, deixando mais seguro.

Primeiro coloque o DNS do seu Controlador de Domínio.

Edite o arquivo /etc/resolv.conf

# vim /etc/resolv.conf

nameserver 192.168.10.10

Programas necessários:

# yum install realmd sssd oddjob oddjob-mkhomedir adcli samba-common samba-common-tools krb5-workstation -y

Checar a conexão com o Controlador de domínio:

# realm discover linuxnaweb.local

type: kerberos

realm-name: LINUXNAWEB.LOCAL

domain-name: linuxnaweb.local

configured: kerberos-member

server-software: active-directory

client-software: sssd

required-package: oddjob

required-package: oddjob-mkhomedir

required-package: sssd

required-package: adcli

required-package: samba-common-tools

Sincronizando o Data/Hora com o Controlador de Domínio.

Isso garantirá que os tempos dos servidores estão em sincronia, pois o tempo é usado em senhas hash durante o processo de ingressar ao domínio.

# ntpdate linuxnaweb-dc01.linuxnaweb.local

9 Mar 13:56:14 ntpdate[2561]: adjust time server 192.168.10.10 offset -0.000157 sec

Ingressando no domínio.

O parâmetro user, é para especificar o usuário que usará para ingressar o servidor no domínio.

# realm join linuxnaweb.local --user=gerson

Password for Administrator:

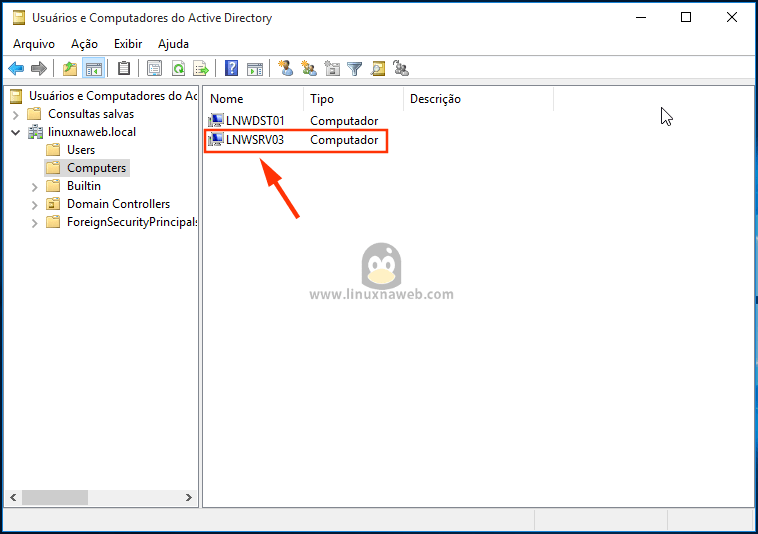

Vá até o seu AD - Controlador de Domínio e clique na OU computadores ou computers e veja que o servidor estará lá.

Certifique-se de que é possível obter informação do usuário do AD.

# id linuxnaweb.local\\gerson

uid=406601104(gerson@linuxnaweb.local) gid=406600513(domain users@linuxnaweb.local) grupos=406600513(domain users@linuxnaweb.local)

Verifique se é possível logar (entrar) no usuário do AD.

# su - linuxnaweb.local\\gerson

Repare que o mudou de perfil, execute o comando: pwd, para exibir o caminho do diretório home.

[gerson@linuxnaweb.local@lnwsrv03 ~]$

[gerson@linuxnaweb.local@lnwsrv03 ~]$ pwd

/home/gerson@linuxnaweb.local

Para não exibir o domínio@usuário altere o seguinte parâmetro:

CTRL + D para sair (deslogar) do usuário e voltar para o root.

# vim /etc/sssd/sssd.conf

use_fully_qualified_names = True

para

use_fully_qualified_names = False

Reinicie o serviço do sssd

# systemctl restart sssd

Entre novamente no usuário e perceba não exibe mais o usuario@dominio

[root@lnwsrv03 ~]# su - gerson

[gerson@lnwsrv03 ~]$

Agora vamos testar a conexão novamente:

Perceba que retornou sem precisar especificar o domínio.

# id gerson

uid=406601104(gerson@linuxnaweb.local) gid=406600513(domain users@linuxnaweb.local) grupos=406600513(domain users@linuxnaweb.local)

Permitir somente o grupo do AD acessar o ssh.

realm permit -g acesso_root@linuxnaweb.local

Permitindo um grupo do AD para se tornar root.

Iremos usar o grupo criado no AD acesso_root, agora vamos criar o arquivo acesso_root no /etc/sudoers.d/.

# vim /etc/sudoers.d/root

%acesso_root ALL=(ALL) ALL

Agora toda vez que logar com o usuário que está no grupo acesso_root, e executar o comando: sudo su -, e digitar a sua senha se tornará root.

Exemplo:

[gerson@lnwsrv03 ~]$ sudo su -

We trust you have received the usual lecture from the local System

Administrator. It usually boils down to these three things:

#1) Respect the privacy of others.

#2) Think before you type.

#3) With great power comes great responsibility.

[sudo] password for gerson:

[root@lnwsrv03 ~]#

Pronto, agora está com o Servidor CentOS 7, ingressado no Controlador de domínio.

Curta e Compartilhe as nossas redes sociais. 😉